Image by Denny Bú, from Unsplash

NCSC Emite Alerta Urgente Sobre Malware que Visa Dispositivos Cisco

O Centro Nacional de Segurança Cibernética (NCSC) do Reino Unido lançou um novo alerta sobre um ataque de malware em andamento, que tem como alvo dispositivos Cisco específicos, instando as organizações a tomarem medidas protetivas imediatas.

Está com pressa? Aqui estão os fatos rápidos:

- Os atacantes exploraram novas falhas para implantar malware, executar comandos e roubar dados.

- O guia de detecção da Cisco destaca logs de sistema suprimidos e verificações de memória desativadas.

- Os atacantes usam credenciais roubadas, criando cenários de login de “viagem impossível”.

Em uma nova atualização, a Cisco confirmou que o mesmo agente de ameaças por trás da campanha ArcaneDoor do ano passado agora está explorando novas falhas nos dispositivos da série Cisco Adaptive Security Appliance (ASA) 5500-X.

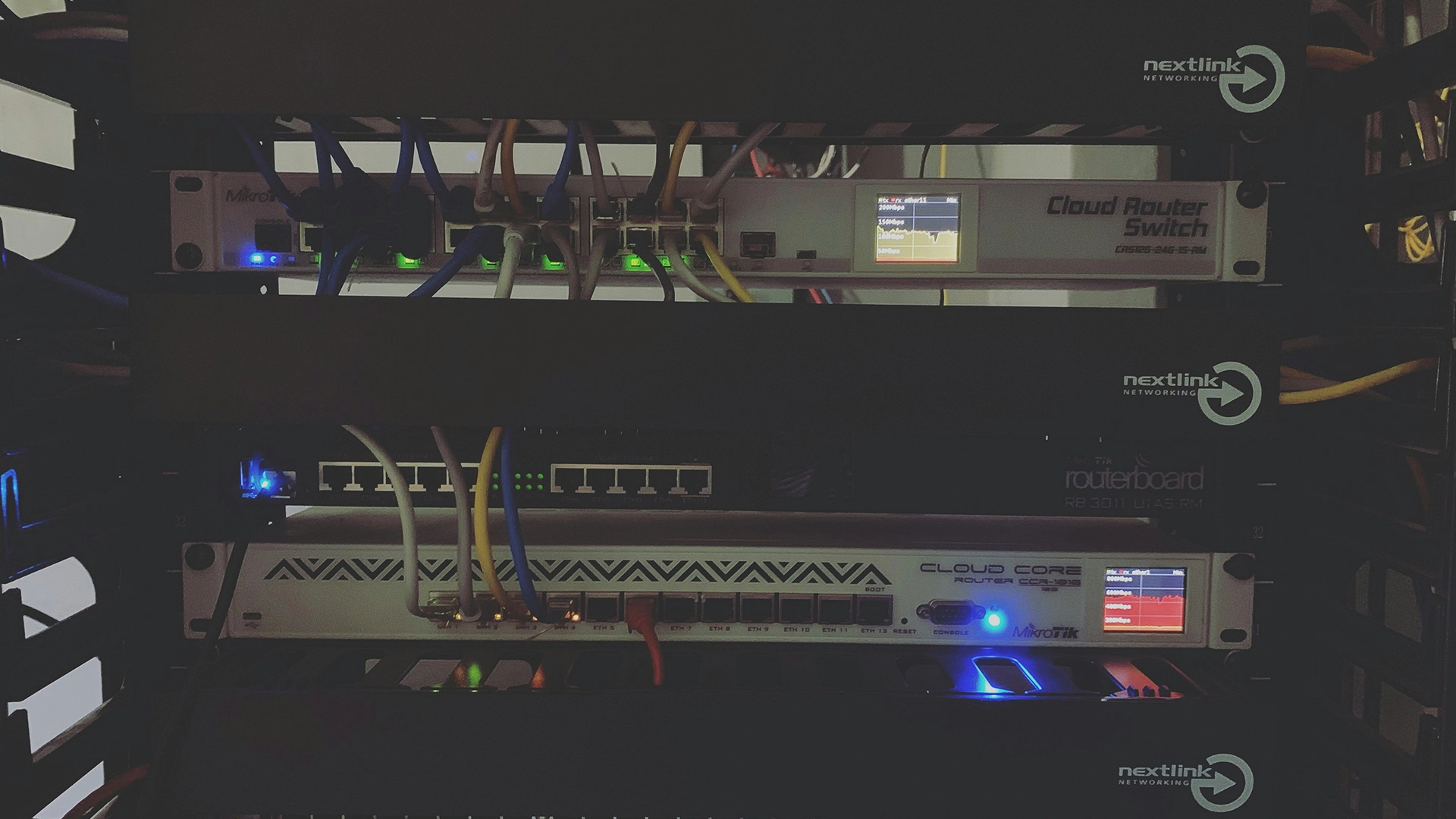

As ferramentas de rede da Cisco incluem roteadores, switches e firewalls que direcionam e protegem o tráfego da internet. Eles são amplamente utilizados por empresas e governos para conectar sistemas, habilitar acesso remoto e proteger dados sensíveis.

Os invasores conseguiram inserir malwares nos sistemas enquanto executavam comandos e obtinham dados sensíveis dos sistemas comprometidos.

O NCSC publicou uma análise detalhada de duas novas cepas de malware, denominadas RayInitiator e LINE VIPER, que representam uma evolução mais avançada do malware visto na campanha anterior. A NCSC diz que as organizações precisam verificar seus sistemas imediatamente de acordo com a orientação de remediação da Cisco.

Ollie Whitehouse, Diretor de Tecnologia do NCSC, disse: “É crucial que as organizações tomem nota das ações recomendadas destacadas pela Cisco hoje, particularmente sobre detecção e remediação. Incentivamos fortemente os defensores de rede a seguir as melhores práticas do fornecedor e a se envolverem com o relatório de análise de malware do NCSC para auxiliar em suas investigações.”

A tecnologia de fim de vida apresenta um risco significativo para as organizações. Sistemas e dispositivos devem ser prontamente migrados para versões modernas para abordar vulnerabilidades e fortalecer a resiliência”, concluiu Whitehouse.

A Cisco também emitiu um guia de detecção detalhado para defensores de rede. Ele explica como os atacantes podem tentar ocultar sua atividade, incluindo a supressão de logs do sistema, desabilitando verificações de memória e usando credenciais roubadas para criar cenários de “viagem impossível”, onde o mesmo usuário faz login a partir de locais distantes em um período de tempo irrealista.

Apenas certos modelos Cisco ASA 5500-X que executam versões específicas de software com serviços VPN ativados foram confirmados como comprometidos. A Cisco e a NCSC recomendam aos usuários que atualizem seus dispositivos, verifiquem seus logs e substituam todo o equipamento sem suporte, pois isso cria uma ameaça de segurança crescente.

História anterior

História anterior

Artigos mais recentes

Artigos mais recentes